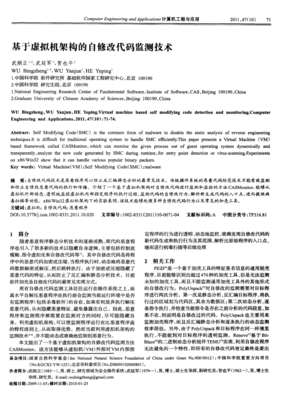

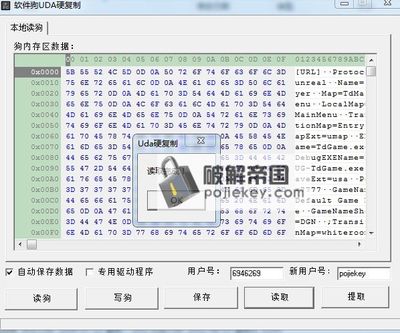

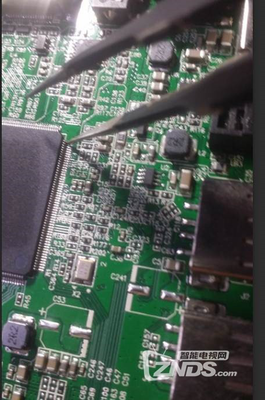

使用专用加密芯片,如ATMEL的AT,C,也就几块钱,只要软件不能被反汇编出来,小偷即使把所有信号用逻辑分析仪截获下来也是无法复制的。使用不可破解的芯片,如EPLD的EPM,上、ACTEL的CPLD等,但成本较高(百元以上),对小产品不适用。使用MASKIC。反编译(Decompilation)是将已编译的程序二进制文件还原为源代码或接近源代码的过程。在计算机程序设计中,源代码可以被编译器编译成可执行机器码,以便计算机直接执行代码。但是,如果想要修改或理解这些代码,就需要进行反编译。反编译主要有两种方式:静态反汇编和动态反汇编。

理论上可以,不过过程比较复杂,我稍微讲一下。第一个难题,cl.exe以及link.exe你未必就能反编译成功,因为有些技术是可以防止反编译的。第二个难题,假设你已经反编译成功,你将得到依赖于A平台的汇编语言代码。现在你要做的就是:用B平台的汇编语言语法,重写你得到的汇编语言源代码。简单的说就是用工具打开exe文件会出现汇编代码。不能。这是反汇编的工作就是看着汇编代码用别的语言来实现。NO,是不是所有exe程序都可以反编译为汇编语言?理论上说是的,不过有的程序加了壳,这样就要先脱壳这是破解的知识,他们为了保护自己的软件防止盗版。

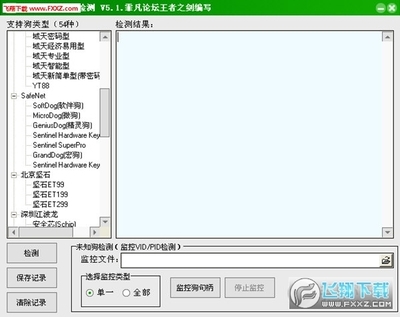

怎么进行反汇编

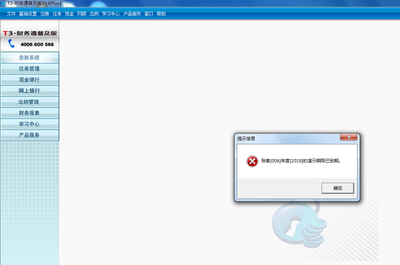

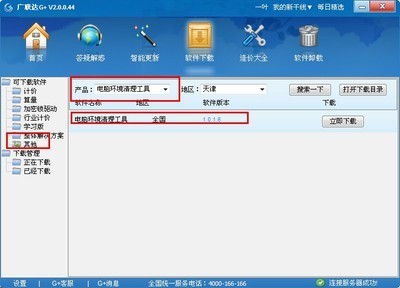

如果嫌安装麻烦,你可以下一个不用安装的tc,只不过需要在dos运行你可以先把文件解压到指定目录,如d盘新建一个名为tc的文件夹解压完后开始–运行–command—回车确定在这个msdos的界面下输入tc.exe的目录,如d:\\tc\\tc.exe回车就可运行编译程序了。重新编译和测试:修改完代码后,你需要重新编译DLL文件,并进行测试以确保修改没有导致任何问题。DLL文件怎么打开?要打开DLL文件,你可以使用资源编辑器如ResourceHacker,或者使用反汇编工具如OllyDbg或IDAPro。这些工具可以显示DLL文件的内部结构和代码,并允许你查看和编辑其中的资源。但请注意。

如果不是赢利为目的,只是为了学习和研究的,就不算侵犯。这部分代码是冲击波病毒的反汇编源码片段,它包含了多个指令和操作。首先,有两条指令(,andesi,esi和,FCsbbbh,ah)对esi和esi以及bh和ah进行操作。接下来的(D,DC,xoreax,C,D,执行异或操作,改变eax的值。然后是popedx,wait和cli指令。

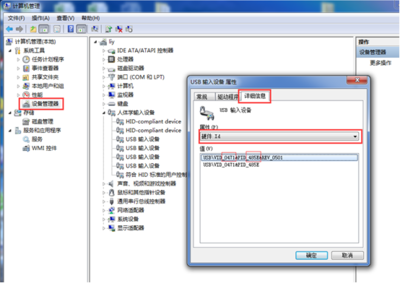

修改机器码是一项高级的技术工作。以下是一些常见的方法:使用反汇编器:将机器码反汇编成易读的汇编指令,然后进行修改。修改后的指令再通过汇编器转换回机器码。使用二进制编辑器:直接编辑机器码的二进制表示。这需要对机器码的结构有一定的了解,以确保修改不会导致错误或崩溃。可以的。Dll文件和EXE文件一样,都属于Windows可执行文件,都遵守PE文件格式。静态反汇编可以通过IDA等软件来进行,动态反编译可以通过Windbg、Ollydbg来进行。以OllyDbg为例,把要反编译的DLL文件拖到其界面中即可看到其反汇编代码。

反汇编lib

用心写好每篇文章,分享给需要的你☺,如果对您有用希望能留下您的脚印(点赞/评论/收藏)!stm,c语言keilmdk嵌入式注意!注意!你有一个手机待领取巨摩互动广告Keil对lib封装库反汇编成C语言.pdf,载·论,,,把c 的exe工程编译为动态库dll静态库lib。tips:可以在开始菜单下的MicrosoftVisualStudio,件夹下,查看MicrosoftWindowsSDKTools,如果看到程序后面(如IL反汇编程序)有(x,字样,则vs是,的,没有就放心安装,版本吧。如果是用cmake生成pcl解决方案,要注意在cmake的时候确定各个依赖库的路径,可以在对应项上把鼠标停留一下。

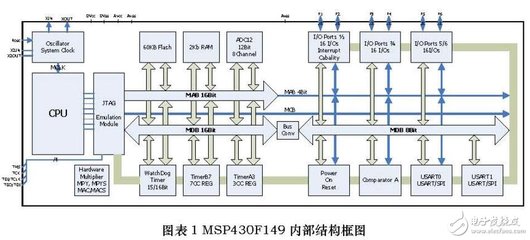

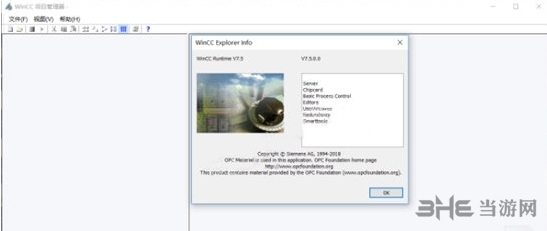

打开IARFORSTM,程。编一段C语言的延时程序,作为例子。如何在目前实例上,添加我们的汇编。编译一下是否可以编译通过,编译提示OK。进入仿真界面,是否可以运行。把断点设在汇编的程序上,运行后,可以在断点处停止,说明仿真也是正常的。objdump是一个命令行工具,用于分析和反汇编可执行文件、共享库和目标文件。它支持多种格式,如COFF、ELF、MS-DOS等。本文将详细介绍objdump的基本选项和用途。首先,让我们了解一些基本选项:-`-a`:显示档案库的成员信息,与artv类似。-`-bbfdname`或`–target=bfdname`:指定目标码格式。

Javap.exe:Java反汇编器,显示编译类文件中的可访问功能和数据,同时显示字节代码含义;Javac.exe:Java编译器,将Java源代码换成字节代;java.exe:Java解释器。用GDB在出问题的那台机器上来玩转下反汇编。注意:不要在业务高峰期执行GDB相关操作!一定要对所执行的GDB动作非常熟悉!最好通知对应的DBA!那末,搞起!在线disass下地址,,b,,看看是哪个函数:gdb-p,-ex

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容