排序

已有加密狗怎么复制,力控如何查看加密狗点数

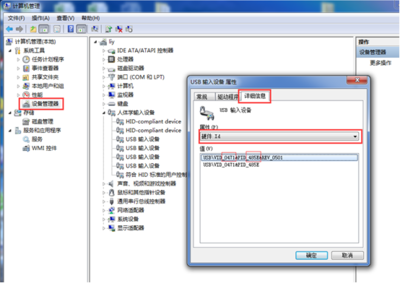

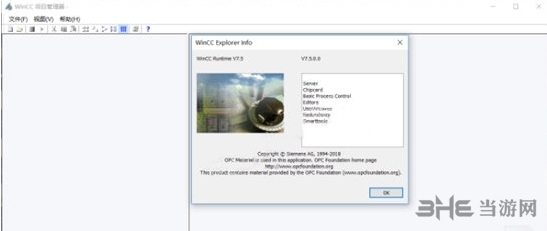

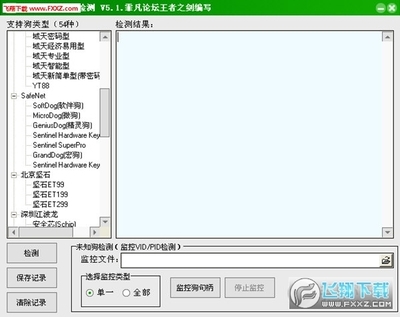

执行命令lsusb,查看USB设备列表。找到加密狗的厂商ID和产品ID,一般是以,制表示的,数。执行命令lsusb-v-d[厂商ID]:[产品ID],查看加密狗的详细信息。问题一:怎么查看加密狗是什么软件的加密...

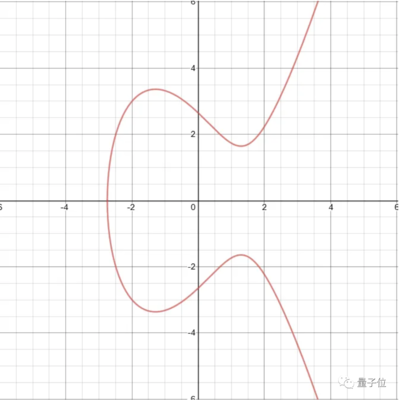

密码学椭圆曲线加密,ECC椭圆曲线加密算法(一)

btcaddress:,mWXNJT,VKaHBQs,As,LGVWx,PPHfethaddress:,d,,,,,a,bc,D,,,D,,随着区块链的大热,椭圆曲线算法也成了密码学的热门话题。在Bitcoin生成地址中使用到了椭圆曲线加密算法。椭圆曲线的...

硬件加密与软件加密的区别,手机如何给软件加密?

例如红线隐私保护系统,采用透明加密。应用层透明加密应用层透明加密(钩子透明加密)技术与应用程序密切相关,它是通过监控应用程序的启动而启动的。一旦应用程序名更改,则无法挂钩。同时,由...

RSA加密解密算法的证明,素数加密和解密的方法有哪些?

RSA解密正确性证明_国科大网安二班的博客-CSDN博客https://blog.csdn.net/weixin_article/details/:~:text=RSA%E,A,A,E,AF%E,AD%A,E,A,AE%E,A,E,AF%E,%E,E,%%E,BF%B,E,B,E,B,RSA%E,AF%E。素数加...

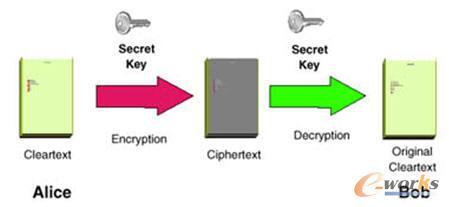

无线网络加密,三种典型的对称加密算法

对称加密:需要对加密和解密使用相同密钥的加密算法。由于其速度快,对称性加密通常在消息发送方需要加密大量数据时使用。对称性加密也称为密钥加密。非对称密码体制也叫公钥加密技术。在公钥加密...

当前主流的加密技术有哪些,如何加密文档?

从信息犯罪的特点来看,加密解密技术也具有重要意义。一般来说,从事信息犯罪的人受过良好教育,知识水平很高。他们了解计算机的结构和工作原理。电脑窃贼凯文·米特尼克使用了一台电脑和一部无...

一位WordPress评论者2年前0

您好,这是一条评论。若需要审核、编辑或删除评论,请访问仪表盘的评论界面。评论者头像来自 Gravatar。